Le Mandat : Infiltration "Carte Blanche" En 2024, nous avons été mandatés par une structure souhaitant éprouver la robustesse de son nouveau serveur avant une mise en production critique. Le brief était clair : agir comme une Red Team (équipe d'attaquants). Nous avions carte blanche pour tenter de compromettre le système, de l'application web jusqu'au noyau du serveur, afin de prouver par l'exemple les faiblesses de l'infrastructure.

Déroulé de l'Opération La mission s'est déroulée en trois phases offensives distinctes :

Reconnaissance : Cartographie complète de la surface d'attaque (ports ouverts, versions de services, sous-domaines oubliés).

Exploitation : Nous avons réussi à identifier des vecteurs d'attaque concrets. En combinant plusieurs vulnérabilités mineures, nous avons démontré comment un attaquant pouvait contourner les protections standards.

Rapport & Remédiation : La mission s'est conclue par la remise d'un rapport technique exhaustif. Ce document ne se contentait pas de lister les failles, il fournissait les scripts de correction (patchs) que les équipes internes ont pu appliquer immédiatement pour sécuriser le serveur.

Zoom Technique (Outils & Méthodes) Cette intervention a nécessité une expertise pointue en hacking éthique et administration système :

Approche "Grey Box" : Test réalisé avec un niveau de connaissance partiel de l'architecture, simulant un attaquant ayant déjà un pied dans le réseau ou un compte utilisateur compromis.

Arsenal Technique : Utilisation d'outils standards du marché (type Burp Suite, Nmap, Metasploit) couplée à des scripts Python développés sur mesure pour exploiter des failles logiques spécifiques à l'application du client.

Audit de Configuration : Vérification manuelle du "Hardening" du serveur (permissions fichiers, configuration SSH, règles Firewall iptables/UFW) pour fermer les portes dérobées potentielles.

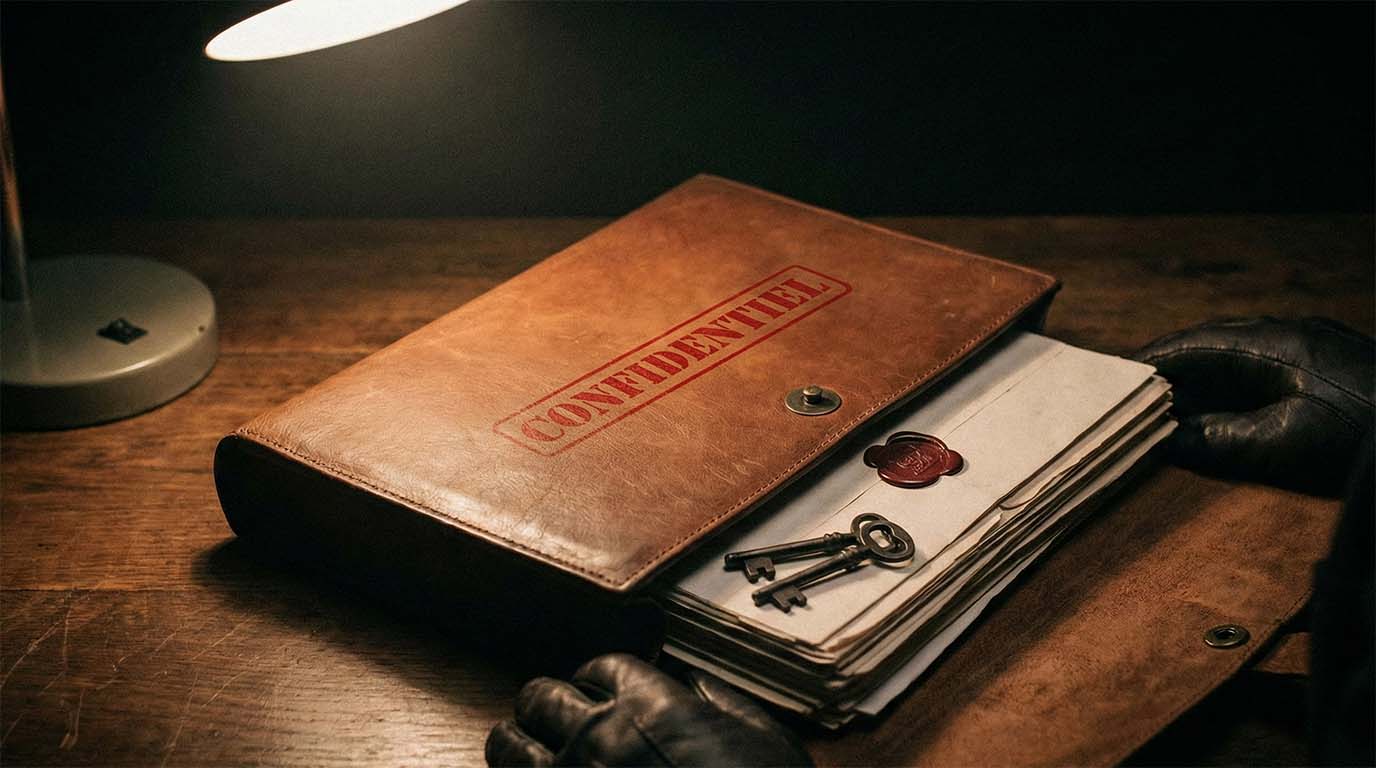

Galerie